Mit der zunehmenden Digitalisierung steigt auch unsere Abhängigkeit von der digitalen Welt. Wie lassen sich Cyber Schwachstellen erkennen und managen? In diesem Blogbeitrag erläutern wir, was Cyber Schwachstellenmanagement ist und welche Komponenten für ein gutes Cyber Schwachstellenmanagement entscheidend sind.

Elemente des Cyber Schwachstellenmanagements

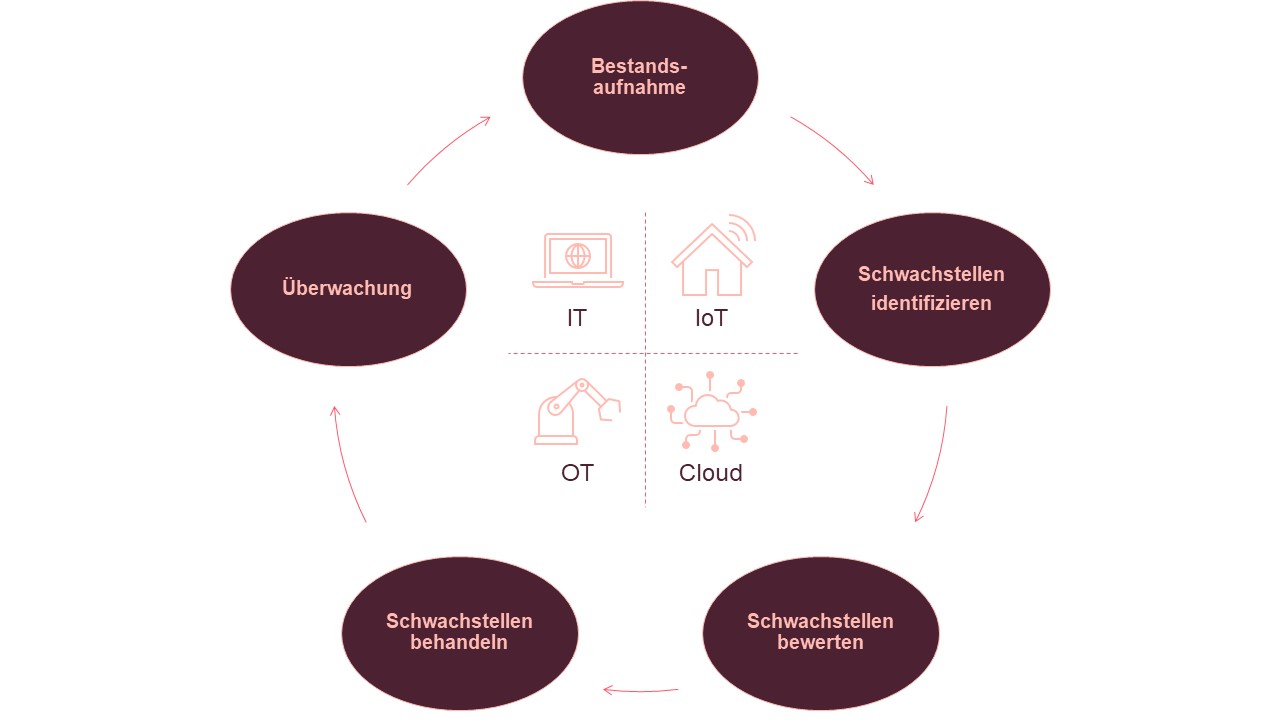

Das Cyber Schwachstellenmanagement umfasst mehrere Bereiche, die zusammenwirken, um das Risiko von Cyber-Angriffen und Datenverlusten in Ihrem Unternehmen zu minimieren. Es bezieht sich auf den Prozess der Identifizierung, der Bewertung sowie der Behandlung von Sicherheitslücken oder Schwachstellen in Ihren IT-Systemen. Diese Schwachstellen können von Angreifern ausgenutzt werden, um unautorisierten Zugriff auf Ihre Systeme und Daten zu erhalten oder um Schadcode einzuschleusen. Nachfolgend sind einige der wichtigsten Elemente des Cyber Schwachstellenmanagements aufgeführt:

1. Bestandsaufnahme

Der erste Schritt im Schwachstellenmanagement besteht darin, eine vollständige Bestandsaufnahme aller Systeme und Anwendungen durchzuführen, die in Ihrer Organisation verwendet werden. Dies ermöglicht es, alle Schwachstellen in Ihrer IT-Infrastruktur zu identifizieren.

2. Schwachstellenidentifikation

Um Schwachstellen in Ihrer IT-Infrastruktur zu identifizieren, werden regelmässig Schwachstellenscans und Penetrationstests durchgeführt. Diese Tests helfen dabei, Ihre Schwachstellen in der IT-Infrastruktur zu finden, bevor sie von Angreifern ausgenutzt werden können.

3. Schwachstellenbewertung

Nach der Identifizierung von Schwachstellen müssen diese priorisiert und bewertet werden, um festzustellen, welche von Ihren Schwachstellen am dringendsten behoben werden müssen. Dies ermöglicht es Ihnen, begrenzte Ressourcen effektiv zu nutzen, um Ihre wichtigsten Schwachstellen zu beheben.

4. Schwachstellenbehandlung

Die Behandlung von Schwachstellen kann durch verschiedene Massnahmen erfolgen, wie zum Beispiel die Anwendung von Patches, die Aktualisierung von Softwareversionen oder die Einführung zusätzlicher Sicherheitsmassnahmen in Ihrem Unternehmen. Es ist wichtig, dass diese Massnahmen schnell und effektiv umgesetzt werden, damit Sie das Risiko einer Ausnutzung der Schwachstelle minimieren.

5. Überwachung

Eine regelmässige Überwachung von Systemen und Anwendungen auf potenzielle Schwachstellen ist ebenfalls eine wichtige Komponente des Schwachstellenmanagements. Durch die Implementierung von Überwachungslösungen können Sie Schwachstellen schnell identifizieren und beheben.

Fazit

Zusammenfassend lässt sich sagen, dass ein effektives Cyber Schwachstellenmanagement folgende Schritte umfasst:

- eine umfassende Bestandsaufnahme,

- regelmässige Scans und Penetrationstests,

- die Priorisierung und Bewertung von Schwachstellen,

- eine schnelle und effektive Behandlung letzterer,

- und eine gute Überwachung.

Eine solide Schwachstellenmanagement-Strategie ist ein wichtiger Bestandteil der IT-Sicherheit jeder Organisation. Deshalb empfehlen wir Ihnen, diese nicht zu vernachlässigen.

In vielen Unternehmen scheitert das Schwachstellenmanagement bereits an einer ausreichenden Inventarisierung der IT-Anwendungen und -Systeme. Hier gilt folgender Grundsatz: Es kann nur erfolgreich geschützt werden, was auch bekannt ist. In meinem nächsten Blogbeitrag werde ich daher näher auf das Thema IT-Inventarisierung eingehen.